Nel 2006 ho pubblicato un post intitolato L’Universo non è user friendly, dedicato alle webcam non protette e in generale, a tutti quelli che non si rendono conto che internet ha delle regole di comportamento ed è bene seguirle per non trovarsi nei guai. Il post spiega come trovare e guardare le webcam non protette che operano su internet. Tecnicamente non si commette nessun reato perché non si forza nulla. Non essendo la pagina protetta, si accede semplicemente a un sito individuato da un indirizzo ip, come tutti gli altri.

Nel 2006 ho pubblicato un post intitolato L’Universo non è user friendly, dedicato alle webcam non protette e in generale, a tutti quelli che non si rendono conto che internet ha delle regole di comportamento ed è bene seguirle per non trovarsi nei guai. Il post spiega come trovare e guardare le webcam non protette che operano su internet. Tecnicamente non si commette nessun reato perché non si forza nulla. Non essendo la pagina protetta, si accede semplicemente a un sito individuato da un indirizzo ip, come tutti gli altri.

Faccio un esempio: tutti sanno che il mio sito è www.maurograziani.org e che all’indirizzo www.maurograziani.org/wordpress c’è il mio blog. Pochi, però, sanno che all’indirizzo www.maurograziani.org/non-ve-lo-dico c’è il calendario delle mie lezioni in Conservatorio. Ovviamente non è una pagina così privata. L’orario delle mie lezioni è noto in Conservatorio e anche se qualcun altro lo vede, non mi dà fastidio. Non lo pubblicizzo semplicemente perché non è una cosa di interesse pubblico, ma se qualcuno ci arriva non mi preoccupo. Se volessi nasconderlo, metterei una password alla pagina.

Per le webcam e per molte altre cose su internet è lo stesso: se sono liberamente visibili significa che al proprietario non interessa tenerle segrete. E se succede perché uno non ci pensa o non lo sa, beh, l’ignoranza non è una scusante. Bastava leggere il manuale.

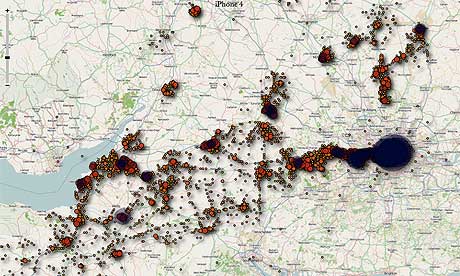

Ora qualcuno ha espanso questa idea e creato un sito in cui sono raccolti gli indirizzi di migliaia di webcam non protette. Si tratta del progetto insecam, dove insecam ovviamente sta per insecure webcam. Il tutto ha fini “didattici”. Serve a spingere i proprietari a proteggere le proprie webcam e in ogni caso, quelle giudicate troppo invasive della privacy altrui non sono state listate.

Però, se volete vedere qualche frammento di vita nel mondo, fateci un giro (e se avete una webcam, controllate che non ci sia). L’elenco è ordinato geograficamente.

E se vi interessa spiare il mondo, sempre legalmente, andate su questa mia pagina.