Non è una bestemmia, ma il nuovo servizio di streaming e sottoscrizione musicale supportato dai denari di Niklas Zennstrom e Janus Friis, due che con la musica e il multimedia in rete ci trafficano da sempre o quantomeno sin dai tempi dell’esplosione della supernova di Napster nel 2001. Per la coppia Zennstrom/Friis il nuovo orizzonte musicale online non è più il download del P2P ma lo streaming a pagamento basato su sottoscrizione.

I due imprenditori sono responsabili prima della creazione di Kazaa – network di condivisione divenuto tristemente noto per il malware proliferante e le decine di migliaia di cause legali intentate dalle major multimediali – e poi del VoIP di Skype. Rdio è una novità che in parte sa di già sentito, un servizio di streaming che promette libertà di utilizzo e condivisione in salsa social dei gusti e delle opinioni degli utilizzatori.

Disponibile nei “tagli” da 4,99 e 9,99 dollari al mese, Rdio offrirà accesso a un ricco catalogo musicale composto da 5 milioni di brani apparentemente con bollino di approvazione da parte delle Grandi Sorelle del disco (EMI, Sony, Warner, Universal). La differenza di prezzo starebbe nel tipo o nella quantità di dispositivi che si possono abilitare alla fruizione dei propri acquisti, capaci di raggiungere l’utenza iPhone come quella BlackBerry e in futuro anche Android.

Questo il succo della notizia di fonte Punto Informatico.

È indubbio che quello a cui stiamo assistendo è un cambiamento epocale: dalla cultura della vendita a quella del servizio. Nello stesso tempo è interessante osservare quanto sia lungo e complesso questo passaggio, sia per le major che per gli utenti.

Le prime stanno rallentando il più possibile nella vana speranza di tenere sotto controllo la faccenda, ovviamente senza riuscirci, perché il colpo più grosso in questo settore lo ha invece messo a segno Apple, una major informatica, non musicale che con una sola mossa ha spiazzato tutti i tradizionali produttori di musica.

Gli utenti, d’altro canto, non riescono ancora a rendersi conto appieno della portata di questo mutamento. Fra i commenti su Punto Informatico, qualcuno si chiedeva come fare a passare i brani sul proprio lettore MP3, senza capire che, con questo nuovo modello di marketing, questa possibilità proprio non si dà.

Per cominciare, Rdio sarà disponibile solo negli USA, per arrivare più tardi in Europa. E qui vengono al pettine anche tutti i paletti e i ritardi posti alla diffusione della banda larga nel nostro paese, fra gli altri, dal famigerato decreto Bondi, che impone l’identificazione certa di tutti coloro che si collegano alla rete, rendendo di fatto difficile la diffusione di qualsiasi rete civica.

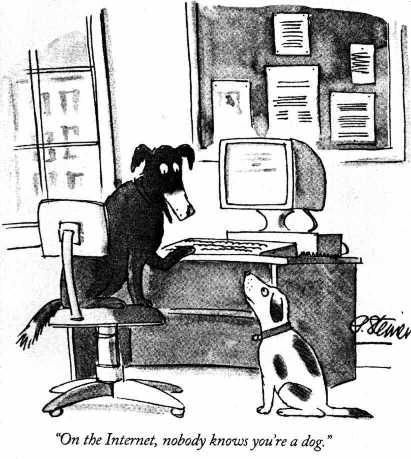

Dopo una notizia interessante sul mondo Apple, ne arriva una un po’ inquietante, ma comunque divertente.

Dopo una notizia interessante sul mondo Apple, ne arriva una un po’ inquietante, ma comunque divertente. …la mia

…la mia