Sono rimasto un po’ colpito dalle reazioni al luttuoso evento, sia quelle dei media che della gente comune. Ho sentito una grande quantità di inesattezze, come è tipico dei media. In certe trasmissioni sembrava che Jobs avesse inventato l’interfaccia a mouse, finestre e icone, che invece era stata adottata grazie ad un accordo con Xerox che l’aveva realizzata per prima. In altre, sembrava quasi che fosse l’inventore di internet.

Sono rimasto un po’ colpito dalle reazioni al luttuoso evento, sia quelle dei media che della gente comune. Ho sentito una grande quantità di inesattezze, come è tipico dei media. In certe trasmissioni sembrava che Jobs avesse inventato l’interfaccia a mouse, finestre e icone, che invece era stata adottata grazie ad un accordo con Xerox che l’aveva realizzata per prima. In altre, sembrava quasi che fosse l’inventore di internet.

Alcuni articoli, come quello di Wired Italia, dipingono Jobs come un immenso genio dell’informatica. La BBC ha voluto scendere ancora più in profondità sottoponendo il cervello di Alex Brooks, un fan infatuato di Apple, a vari test neurologici nel corso del documentario Secrets of the Superbrands per verificare le sue reazioni di fronte ad alcuni dispositivi della casa di Cupertino. La sorpresa, almeno per i neuroscienziati, è stata quella di rintracciare reazioni neurali analoghe a quelle dell’esperienza mistica o risposte simili a quelle che i fedeli di una religione provano nel vedere oggetti sacri (“Simply viewing Apple kit provokes religious euphoria” in The Register).

Ora, Jobs non era un genio dell’informatica. All’inizio di tutto, quando con Steve Wozniak e Ronald Wayne si apprestava a fondare la Apple, veniva anche preso un po’ in giro per non essere un hacker. Il genio tecnico era Wozniak. Fu lui a progettare l’Apple I e a distribuirne liberamente il progetto nel più puro spirito hacker.

Jobs, semmai, era un genio del marketing. Lo aveva dimostrato da subito, quando Woz, in base al progetto di John Draper (aka Captain Crunch), aveva costruito una blue box, una macchinetta che permetteva di fare chiamate telefoniche gratuite dalle cabine, inviando alla centrale il segnale che informava che l’utente aveva inserito una moneta, Jobs era riuscito venderne un bel po’ ai propri compagni di scuola e ai loro amici. È sintomatico il fatto che, grazie alla blue box, Jobs aveva rivelato le proprie qualità, mentre Draper era finito in galera.

Il genio di Jobs consisteva nell’ideare delle modalità semplici e intuitive per rapportarsi con la tecnologia, un’interfaccia utente che fosse comprensibile anche per la gente comune. E riusciva a farlo proprio per il fatto di non essere un hacker. Un hacker non ha bisogno di queste facilities, non ci pensa nemmeno. Invece Jobs ci pensava e aveva il coraggio di chiederle e scommettere sul fatto che avrebbero avuto successo nonostante i costi che comportavano. Apple, infatti, ha sempre realizzato prodotti di nicchia, estremamente costosi rispetto alla concorrenza, ma anche estremamente belli e facili anche a costo di limitarne le funzionalità.

L’unico tasto del mouse Apple, per esempio, è una demenza. Quando lavoro con il Mac del Conservatorio, lo stacco e collego un mouse normale, a due tasti perché con il secondo esce il menu contestuale anche sul Mac, lo stesso che, con il mouse originale, esce facendo Ctrl-click, con due mani.

Ricordo, per esempio, una pubblicità del Mac che diceva “Apple ha insegnato l’uomo a Macintosh: l’uomo ha 10 dita, ma ne usa uno solo…”.

La cosa interessante è che questo mouse, che mi limita, costa € 50, con il filo o € 65 nella versione wireless.

Ecco, un’altra qualità di Jobs era quella di convincere la gente di aver bisogno di cose di cui non ha veramente bisogno e di imporre queste caratteristiche come delle pietre miliari che poi tutti vanno a copiare. Marketing. Certo, alcune di queste lo sono davvero. I prodotti Apple sono innegabilmente più belli (esteticamente) e facili rispetto alla concorrenza.

Ma la Apple è anche una corporation ed è una delle corporation più chiuse e simili ad una chiesa che esistano. Non si possono fabbricare cloni del Mac. Nonostante il reverse engineering sia comunemente accettato nel mondo dell’informatica, Apple ha sempre messo in atto sistemi atti a impedire l’imitazione dei propri prodotti, anche a scapito della comodità degli utenti (il sistema operativo su ROM dei primi Mac ne è un esempio).

Con i prodotti più recenti, la chiusura di Apple si è estesa anche al software. Per creare delle App per iPhone e iPad, per esempio, bisogna identificarsi e la Apple ha il diritto di bloccarne la distribuzione sui propri store e impedire che girino sui sistemi suddetti. E le applicazioni bloccate non sono solo quelle che hanno caratteristiche illegali o offensive. Ce ne siamo già occupati. Vedi qui, qui o qui.

C’è anche un lato più inquietante e scomodo della Apple, cioè il fatto di essere uno dei principali clienti della famigerata Foxconn, l’azienda taiwanese nota per l’alto tasso di suicidi fra i propri operai, dovuti, a quanto sembra, alle allucinanti condizioni di lavoro. Alla Foxconn si fabbricano iPod, iPhone, iPad, ma anche prodotti di altre aziende, come PlayStation2 e PlayStation 3, Wii, Xbox 360, Amazon Kindle, Televisori LCD Sony Bravia. Colpisce, comunque, il contrasto fra l’immagine libertaria tipica del marketing di Apple e queste modalità produttive.

Rileggendo tutto, mi sembra di aver elencato solo i lati negativi. In effetti, come ho già accennato, in questi giorni ho sentito un po’ troppe esagerazioni. Comunque, mi piace ricordare le sue ultime parole rivolte ai laureandi di Stanford: stay hungry, stay foolish.

Puntualizzo solo che non sono sue. Come lui stesso racconta:

Quando ero un ragazzo c’era una incredibile rivista che si chiamava The Whole Earth Catalog, praticamente una delle bibbie della mia generazione. (…) Nell’ultima pagina del numero finale c’era una fotografia di una strada di campagna di prima mattina, il tipo di strada dove potreste trovarvi a fare l’autostop se siete dei tipi abbastanza avventurosi. Sotto la foto c’erano le parole: «Stay Hungry. Stay Foolish». Siate affamati, siate folli. Era il loro messaggio di addio.

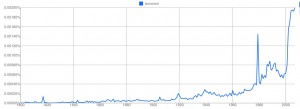

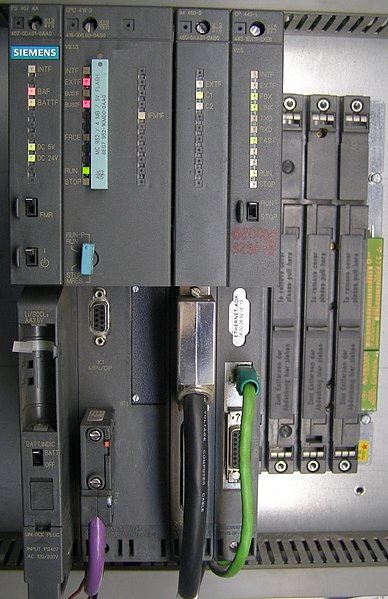

La storia di Stuxnet è da raccontare.

La storia di Stuxnet è da raccontare.